Erstellen und Einbinden von Zertifikaten

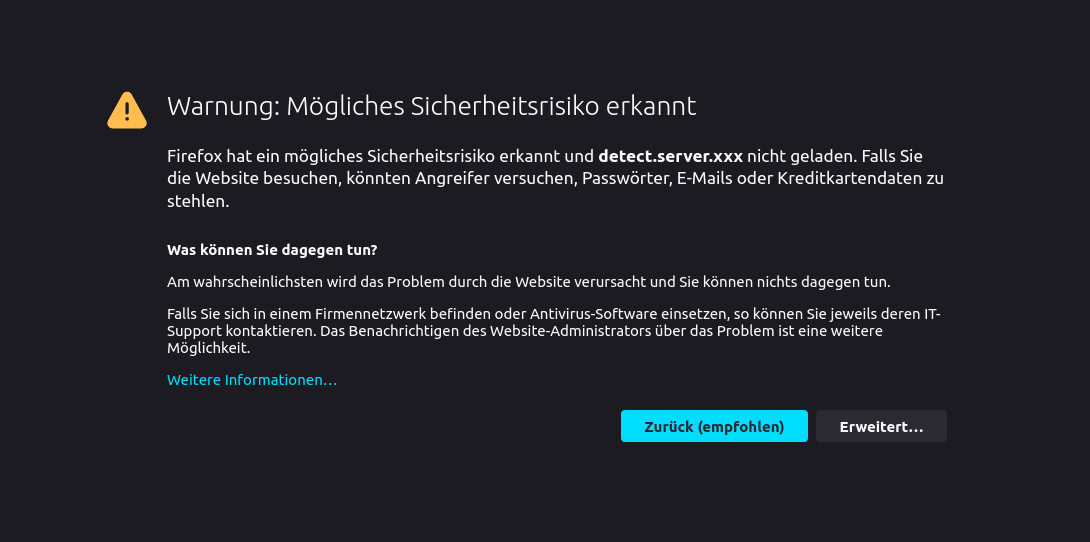

Beim Ausrollen der Installation werden durch DETECT automatisch Zertifikate erstellt, um die Anwendung per SSL abzusichern. Diese sind selbst-signiert und werden damit von den Browsern als "Warnung: Mögliches Sicherheitsrisiko erkannt" gemeldet.

Sie können dieses Zertifikat über den Punkt "Erweitert..." akzeptieren, oder sie lassen sich ein Zertifikat für Ihre URL erstellen.

Bedingungen für eigene Zertifikate

Dieses Zertifikat muss ein X.509 Zertifikat im PEM-Format sein. Das dazugehörige Key-File darf keinen Passwortschutz haben.

Eigene Zertifikate verwenden

Die Zertifikate liegen auf dem DETECT-Server unter dem Installations-Verzeichnis traefik/certificates.

In diesem Verzeichnis sollten Sie folgende Struktur vorfinden:

$ ls -la

lrwxrwxrwx 1 root root 14 Mär 29 11:22 detect-certificate.key -> selfsigned.key

lrwxrwxrwx 1 root root 14 Mär 29 11:22 detect-certificate.pem -> selfsigned.pem

-rw------- 1 root root 1675 Mär 29 11:22 selfsigned.key

-rw-r--r-- 1 root root 1257 Mär 29 11:20 selfsigned.pem

Kopieren Sie Ihre Zertfikats-Dateien in das Verzeichnis und passen Sie die symbolischen Links so an, dass diese auf Ihre Dateien verweisen.

$ ls -la

lrwxrwxrwx 1 root root 14 Mär 29 11:22 detect-certificate.key -> selfsigned.key

lrwxrwxrwx 1 root root 14 Mär 29 11:22 detect-certificate.pem -> selfsigned.pem

-rw------- 1 root root 1675 Mär 29 12:24 klinik-cert.key

-rw-r--r-- 1 root root 1257 Mär 29 12:24 klinik-cert.pem

-rw------- 1 root root 1675 Mär 29 11:22 selfsigned.key

-rw-r--r-- 1 root root 1257 Mär 29 11:20 selfsigned.pem

$ rm detect-certificate.key; ln -s klinik-cert.key detect-certificate.key

$ rm detect-certificate.pem; ln -s klinik-cert.pem detect-certificate.pem

$ ls -la

lrwxrwxrwx 1 root root 15 Mär 29 12:26 detect-certificate.key -> klinik-cert.key

lrwxrwxrwx 1 root root 15 Mär 29 12:26 detect-certificate.pem -> klinik-cert.pem

-rw------- 1 root root 1675 Mär 29 12:24 klinik-cert.key

-rw-r--r-- 1 root root 1257 Mär 29 12:24 klinik-cert.pem

-rw------- 1 root root 1675 Mär 29 11:22 selfsigned.key

-rw-r--r-- 1 root root 1257 Mär 29 11:20 selfsigned.pem

Zertifikate überprüfen

Mit den folgenden Befehlen können Sie überprüfen, ob Ihre Zertifikate auch für die Anwendung lesbar sind

$ openssl x509 -in detect-certificate.pem -text -noout

Certificate:

Data:

Version: 1 (0x0)

Serial Number:

33:e9:0f:19:01:9b:75:14:7e:8e:94:da:da:99:83:40:79:9f:a1:4e

Signature Algorithm: sha256WithRSAEncryption

Issuer: C = DE, ST = Some-State, L = Dresden, O = DETECT, CN = detect.klinik.de, emailAddress = email

Validity

Not Before: Mar 29 09:20:52 2023 GMT

Not After : Mar 28 09:20:52 2024 GMT

Subject: C = DE, ST = Some-State, L = Dresden, O = DETECT, CN = detect.klinik.de, emailAddress = email

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public-Key: (2048 bit)

Modulus:

00:b7:c9:fb:42:66:ad:4f:cd:56:15:ff:23:38:e5:

7f:fc:09:26:c2:2c:fb:3b:7c:db:51:f7:99:d4:f1:

/**snipped**/

ed:5a:c9:18:1d:1e:0c:cd:96:d5:72:ef:4a:47:a8:

09:07

Exponent: 65537 (0x10001)

Signature Algorithm: sha256WithRSAEncryption

74:6a:f4:74:3d:76:f5:a7:36:11:88:d5:03:30:f7:2d:58:30:

98:eb:f5:71:1f:08:81:5c:90:0b:95:05:6a:c4:73:ad:6f:84:

/**snipped**/

b2:89:3a:5d:53:7f:cf:7e:0c:d1:dd:a6:39:9c:ae:d8:0b:63:

79:c4:2e:a3:1d:39:35:81:e5:6c:77:a3:d7:63:ac:ba:cb:4a:

59:30:7a:84

$ openssl rsa -in detect-certificate.key -check

RSA key ok

writing RSA key

-----BEGIN RSA PRIVATE KEY-----

MIIEogIBAAKCAQEAt8n7QmatT81WFf8jOOV//Akmwiz7O3zbUfeZ1PHaZChUtOsm

/**snipped**/

ILhEmPSNyUOit+125gIyDoiSDTJO4b3dkZ0VeKEvkK9rJd24nCVOuC0sbDiQyit2

k3kwGVLquHAitIZudvaunmeVsfjsJ/SOTyb/oSEapz0123iz93Y=

-----END RSA PRIVATE KEY-----

Neustart des Containers

Um die neuen Zertifikate zu laden, starten Sie den Container traefik neu.

$ cd /opt/docker/deploy

$ docker-compose restart traefik

Jetzt sollte auf die Warnung auf der DETECT-Webseite verschwunden sein.